DXコラム

2024.05.27

4年連続第1位のランサムウェア攻撃とは?

こんにちは。編集部員の”まんでがんうどん”です。今回は、「ランサムウェア攻撃」についてまとめてみましたのでご紹介いたします。

ランサムウェア攻撃は、IPA(独立行政法人 情報処理推進機構)より公開されている「情報セキュリティ10大脅威(組織編)」で

2021年から4年連続第1位にランクされており企業や組織が直面する大きな脅威として挙げられています。

近年ではランサムウェア被害により業務停止していることを公表する企業もあり、関連企業や消費者を含めて深刻な問題となっています。

出典:情報セキュリティ10大脅威 2024 [組織編](IPA:独立行政法人 情報処理推進機構)

■ランサムウェアとは?

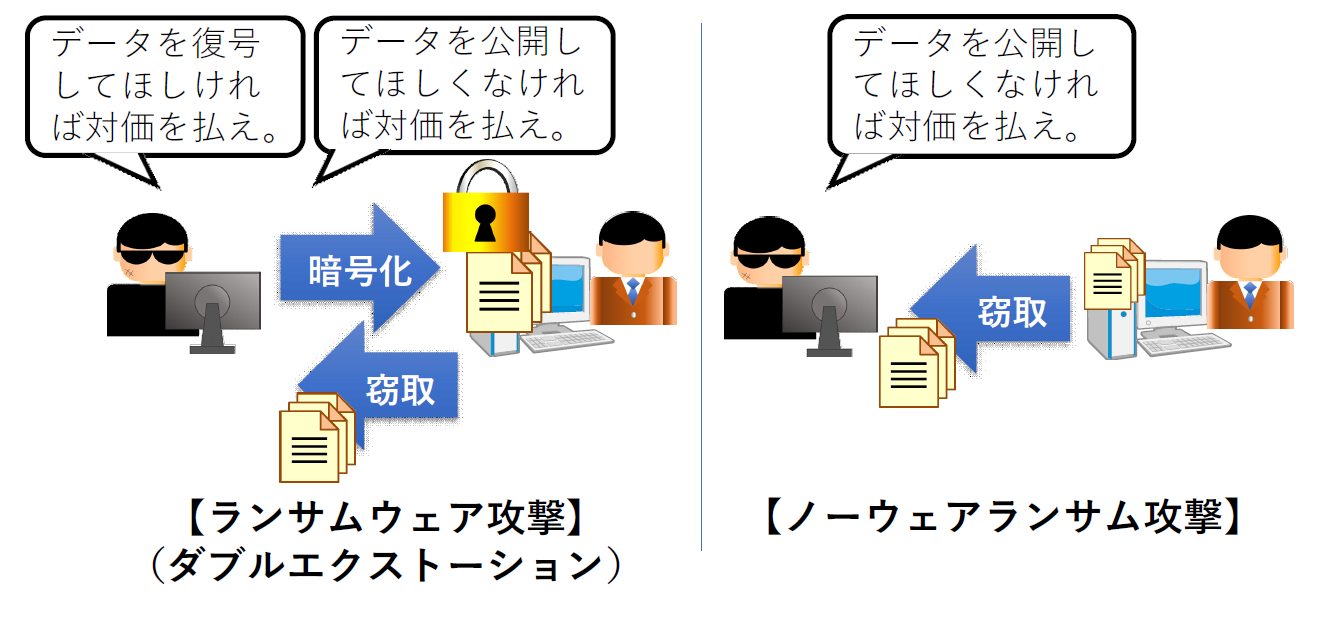

ランサムウェア(※)とは、「コンピュータのファイルやシステムを暗号化して使用不能にし、その復旧と引き換えに金銭を要求するソフトウェア」のことです。最近では、ファイルやシステムの暗号化のみならず、データを窃取した上で「対価を支払わなければ当該データを公開する」などと対価を要求する二重恐喝のケースもあります。一度感染すると、データやシステムにアクセスできなくなり、バックアップからのデータ復旧を試みるなどの対応が必要となります。また、身代金を支払ったとしても復旧しません。。。

※語源:ransom(身代金)+(soft)ware

出典:令和5年におけるサイバー空間をめぐる脅威の情勢等について【図表20】(警視庁)

■感染経路

では、どのような経路でランサムウェアに感染してしまうのでしょうか?

2023年の警視庁の調査結果ではVPN機器の脆弱性やリモートデスクトップの不正アクセスからの侵入が全体の約8割を占めています。

脆弱性情報は、ハードウェア/ソフトウェアの提供元企業のほか、脆弱性対策情報データベースを提供するJVN iPedia(※)でも公開されており、攻撃者はさまざまな脆弱性情報や強度の弱い認証情報などを悪用してVPN機器への不正アクセスを試みます。

VPN機器の管理者権限をコントロールできるようになると、社内ネットワークに侵入後、各サーバなどにアクセスしランサムウェアの配置やデータを窃取を行い、攻撃を仕掛けます。

※IPAセキュリティセンターとJPCERT/CCの共同運営

■被害状況

被害状況については、警視庁が公開している資料「令和5年におけるサイバー空間をめぐる脅威の情勢等について」をもとに抜粋してご紹介いたします。

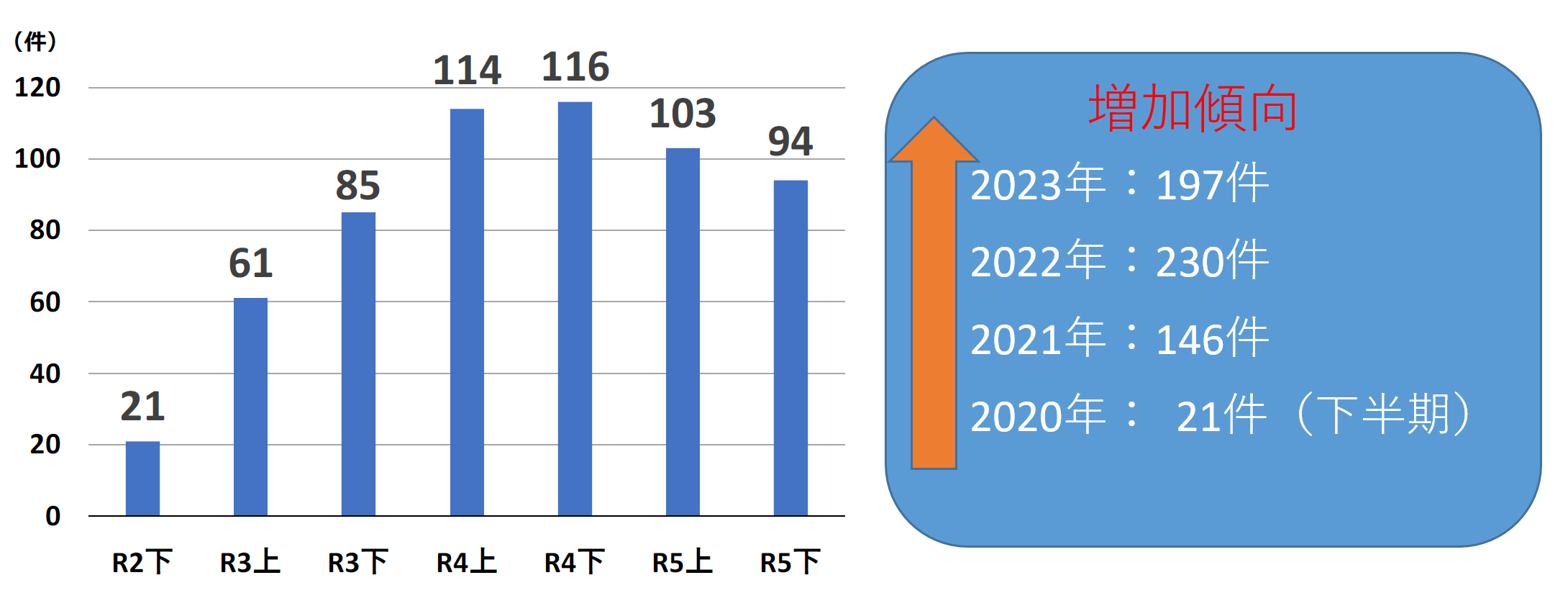

(1)被害件数

2023年のランサムウェア被害件数は197件発生しており、2021年から年々増加傾向となっています。また、197件中、二重恐喝(暗号化解除に対する恐喝、データ公開に対する恐喝)は130件(74%)を占めています。その他にもデータ暗号化せずにデータを窃取した上で対価を要求する手口(ノーウェアランサム)による被害も30件発生しています。

出典:令和5年におけるサイバー空間をめぐる脅威の情勢等について【図表19】(警視庁)

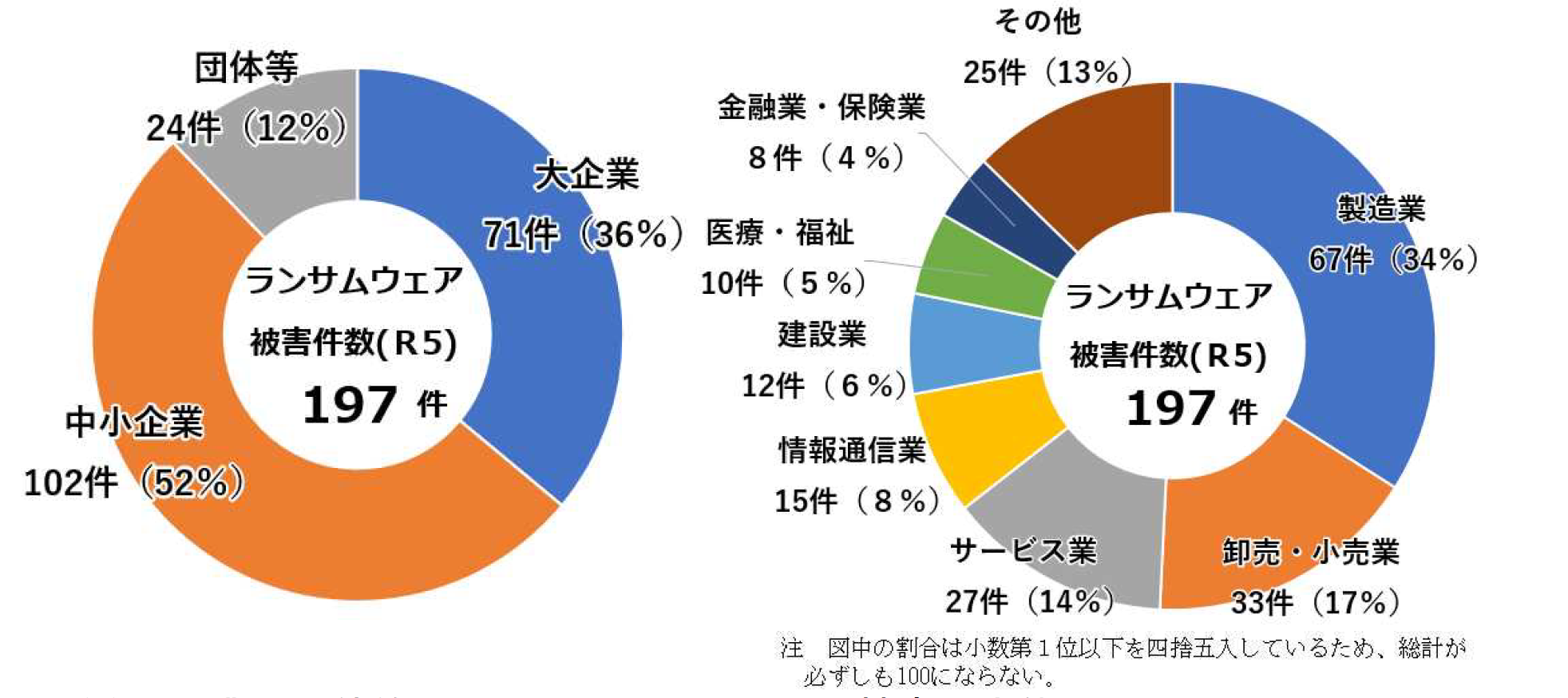

(2)被害企業

ランサムウェア被害(197件)のうち、企業規模別では大企業:71件(36%)、中小企業:102件(52%)。

また業種別では製造業:67件(34%)、卸売・小売業:33件(17%)、サービス業:27件(14%)などとなっており、企業規模/業種を問わず発生していることが伺えます。

出典:令和5年におけるサイバー空間をめぐる脅威の情勢等について【図表23,24】(警視庁)

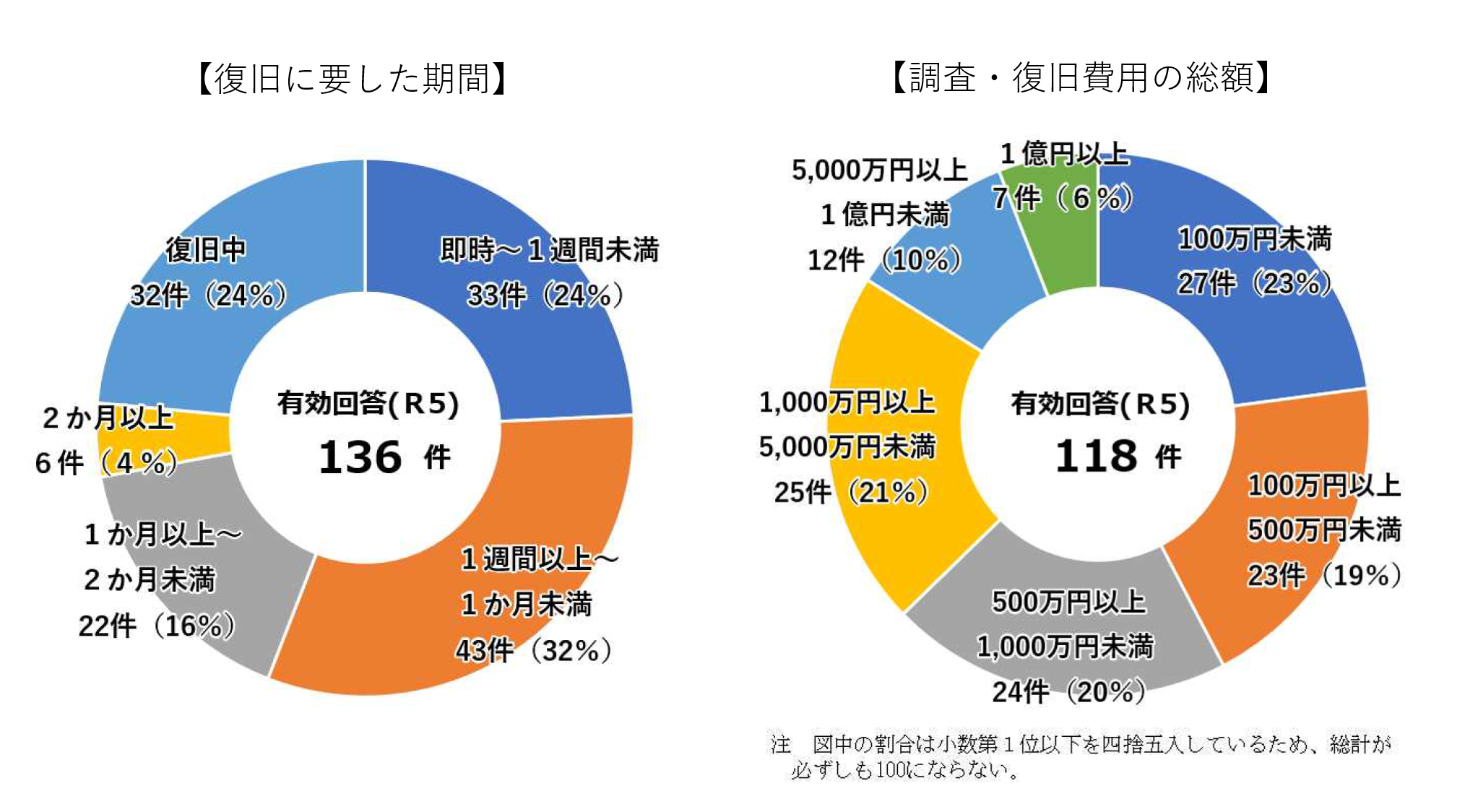

(3)復旧期間/費用

①復旧期間

ランサムウェア被害(197件)のうち136件の回答から、1ヶ月未満で復旧した企業は76件(56%)、1ヶ月以上を要した企業は60件(44%)であり、復旧期間中での業務停止などの影響が発生していることが伺えます。

②費用

ランサムウェア被害(197件)のうち118件の回答から、500万円未満の企業は50件(42%)、500万円以上の企業は68件(58%)と大半を占めています。特に、1,000円以上の企業は44件(37%)あり、費用面でも大きな打撃となっていることが伺えます。

出典:令和5年におけるサイバー空間をめぐる脅威の情勢等について【図表26,27】(警視庁)

■対策

情報セキュリティ対策については、2024年4月11日発信のDXコラム「情報セキュリティ対策、どこまでやるの?!」でご紹介しておりますが、今回はランサムウェアに関連した対策を追加でご紹介いたします。

<前回ご紹介内容>

・【インフラ分野】ファイアウォールとアンチウイルスソフトのタイムリーなアップデート

・【管理分野】パスワードポリシーの強化

・【教育分野】情報セキュリティ講座の受講

<追加のご紹介内容>

(1)ハードウェア/ソフトウェアの脆弱性対策を迅速に行う。

前回ご紹介しておりますが、ハードウェア/ソフトウェアのセキュリティパッチ適用は迅速に行うことで予防に繋がります。

また、サポート切れのOSやハードウェアなどは攻撃の対象となりますので利用しないことを強くお勧めします。

(2)アクセスログの監視

攻撃者はVPN機器やサーバなどへの管理者権限を奪取するためブルートフォース攻撃(パスワード総当たり攻撃)などを行うことが想定されます。システム管理者は定期的にアクセスログを確認し不審な動き(ログインエラーなど)が無いか監視することをお勧めします。また、未使用のアカウントや不要なアクセス権が付与されているアカウントが無いか棚卸しをすることも効果的です。

(3)バックアップデータの取得

もしランサムウェア被害にあった場合でも、バックアップを取得しておけば被害前の水準まで復元することが可能です。

なお、バックアップデータの取得タイミングを何時にするか?バックアップデータの格納先(媒体)はどこにするか?など十分な検討/対策が必要です。また、バックアップデータからの復旧手順や復旧に要する時間/費用など事前に整理しておくことをお勧めします。

■まとめ

ランサムウェアによる攻撃は、企業規模・業種にかかわらず攻撃を仕掛け、攻撃を受けた場合の復旧には相当の時間と費用を要することをご認識いただけたかと思います。対策としては「適切な予防措置」(アップデート実施/バックアップ取得など)と「早期の検知/分析」(ログ監視など)、「迅速な対応/復旧」(復旧計画の準備など)が重要となります。今回ご紹介したセキュリティ対策が皆さまの一助になれば幸いです。

(編集者・まんでがんうどん)

お問合せ先

事例やコラムに関するご照会、案件に関するご相談やお見積は以下のフォームからお問合せください。